サイト改ざん対策について、日々200億件のセキュリティ問題を分析するIBM SOCの方にお話を伺いました

2017年2月7日追記:本日の日経新聞記事「サイト改ざん相次ぐ 病院や大学、五輪相も被害:日本経済新聞」にあるように、この数日、全国で多数のウェブサイトで改ざんの被害が発生しています。WordPress の REST API 処理に起因する脆弱性が悪用されたもので、IPAからは、対策済みのバージョンへのアップデートを大至急実施してくださいとの注意喚起がなされています。

今回の件をきっかけに、CMSで運用するウェブサイトを安全に保つための対策について改めて考えたく、本記事をアップデートしました。攻撃ツールから狙われにくくする方法や、CMSのバージョンアップの重要性について、本記事が参考になれば幸いです。

マーケティング担当のさわです。1月にオウンドメディアに関する記事を書いて以来、3カ月ぶりの登場となります。

そのオウンドメディアをはじめとし、企業がウェブサイトを活用する機会がこれまで以上に増えてきています。そこで今回は、ウェブサイトのセキュリティについて書かせていただこうと思います。

近年急増するウェブサイト改ざん……セキュリティ対策、していますか?

今や企業にとって情報発信やマーケティングに欠かすことのできない存在となったウェブサイトですが、国内においてウェブサイトの改ざんが急増しているのをご存知でしょうか。セキュリティ対策を怠ると、自社のウェブサイトがある日突然改ざんされ、ウィルスや不正プログラムの配布元となってしまい、信頼を失墜してしまうということになりかねません。

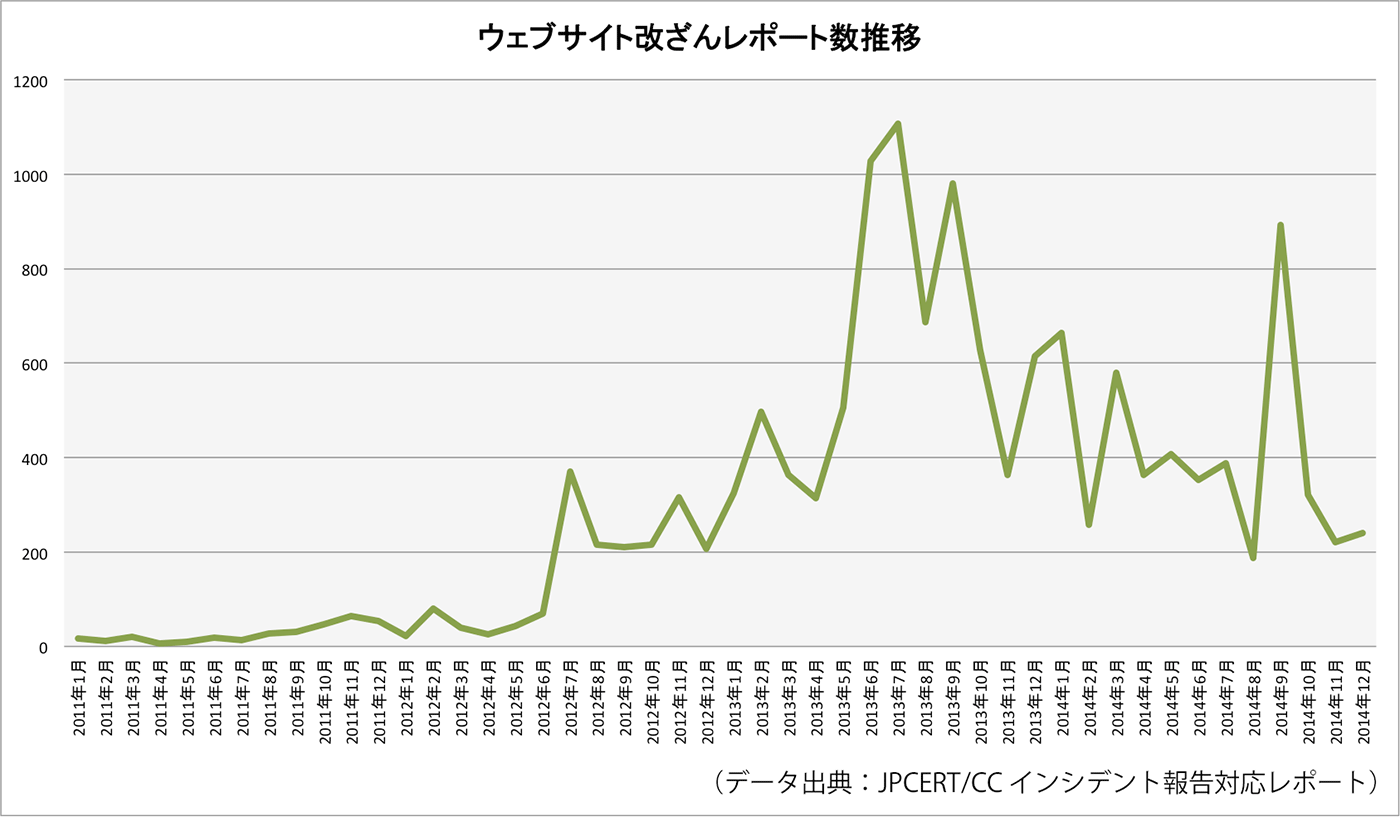

JPCERT コーディネーションセンターが公開しているインシデント報告対応レポートによると、2013年3月から日本国内のウェブサイトの改ざんの報告が急激に増え、2014年も高い数字が続いています。

こうした集計結果は報告された数に基づいていおり、改ざんされてしまっているウェブサイトの数は実際にはさらに多く、上記の数字は氷山の一角と考えられているそうです。これを受けて、JPCERT では昨年8月に、注意喚起「ウェブサイトの改ざん回避のために早急な対策を」を発行しています。

ウェブサイト改ざんの攻撃の足掛りとしてCMSが狙われることが多いこともあり、シックス・アパートでも迅速な脆弱性対応や、ユーザーの皆さまへのアップデートの呼びかけに力を入れています。合わせて、自社で脆弱性対策を行う必要がないマネージド・CMSサービス「Movable Type クラウド版」や、サービス型CMS「MovableType.net」への移行もお勧めしています。

Shellshock攻撃は、CMSやNASの管理画面をターゲットに!?

そんな中、日本IBM社が発表した「2014年下半期Tokyo SOC情報分析レポート」に関するこんなニュースが出ていました。

ご覧になって不安を感じられた方もいらっしゃるのではないでしょうか。

興味深いのはShellShockでの攻撃先URLだ。ダントツと言ってもいいほど多かったのは、CMSでおなじみの「Movable Type」の管理画面だった。

ダントツ!!!

攻撃先URLの TOP 10 を見ると、確かに、mt.cgi が318,366件とダントツでトップとなっています。

国内の企業では Movable Type のシェアは高いですし、さらに「IBMが提供している『X-Force Protection System』で、国内の顧客4000社の情報を、集約・分析したもの」とのことですので、IBMさんの顧客が対象だから企業の属性にも偏りがあったのか!? など、いろいろと推測しておりました。

ということで、このレポートを作成された日本IBM社 シニア・セキュリティー・アナリストの猪股秀樹さんに詳しいお話をお伺いするべく、CTO 平田、Movable Type プロダクトマネージャ・リードエンジニア 高山 とともに「IBM 東京セキュリティー・オペレーション・センター」を訪問しました!

お忙しい中お時間を頂戴し、今回のレポートについての詳細な説明をしていただきました。

東京セキュリティー・オペレーション・センターでは、世界全体で1日200億件あがってくるセキュリティのイベントを細かく分析されているのだそうです。どんなところか、については、公式の動画が公開されていますので、ぜひご覧ください。

さて、下のリンクは2014年のセキュリティ・アラートの推移を表しているグラフなのですが、4月と9月に大きな山があります。セキュリティフィックス対応に追われた方々にとっては記憶に新しいかと思いますが、4月が Heartbleed、9月が Shellshock です。

今回の訪問の目的は、Shellshock攻撃の部分でしたので、これについて詳しく伺いました。

まず、攻撃の内容についでですが、不正なプログラムを埋め込まれ、perlのスクリプトが実行されるものが中心だったとのこと。Webサーバーに対してこのShellshock攻撃が成立する条件として、CGIで動いてること、且つbashの脆弱性があるバージョンを使っていることが挙げられるのですが、固定でURLを持っている管理画面等が攻撃されやすく、そんな中で今回 Movable Type の管理画面が最も狙われた回数が多かった、ということなのだそうです。

ただ、1位になっている「/_mt/mt.cgi」というパスは、 Movable Type の管理画面のデフォルトのパスではなく、あまり多く使われていると思えません。この攻撃はほとんど成功しなかったのではないか?というのが我々の考えでした。その辺りについてたずねてみたところ、上述の表にある攻撃件数「318,366件」というのは、「攻撃が試みられた回数」であり、IBMさんのほうですべて検知して防がれているので成功はしていないとのことでした。

なるほど、そもそも318,366件中1件も攻撃が成功していないのですね。セキュリティに詳しくない私としては、少し安心しました。

さらに、今回のShellshockに限らず、CMSに対する攻撃はどれぐらいの件数があるのか? という質問もしてみたところ、そういった件数は出していないとのことでした。手軽に使えて人気の高いオープンソースCMSに対する攻撃が多いと推測はできるようですが、IBMさんの IPS(Intrusion Prevention System)で見えている件数はさほど多くないとのこと。というのもオープンソースでユーザーの多いソフトウェアはプラグインやテーマも多く、それらに脆弱性があることが多いのですが、攻撃手法も多岐にわたるため、IPSだけではカバーできないケースもあるのだそうです。

攻撃ツール(プログラム)に狙われにくくするには?

どんな脆弱性でもそうですが、ユーザーの多いソフトウェアの脆弱性に対しては、すぐに攻撃ツール(プログラム)が作られ、それにより被害が広がります。それを防ぐには、どのような対策が必要なのでしょうか。

猪股さんにも伺ったところ、基本的なことですがやはり、

- 常に最新版にアップデートする

- 管理画面のデフォルトパスは使わない

- 管理画面に認証をかける

というところを徹底していれば、攻撃ツールからはかなり守られるということでした。基本的なことではありますが、ついつい怠ってしまいがちですので、ぜひとも徹底したいですね。

Movable Type に関して言うと、社内外問わず、発見された脆弱性について即座に対応を行い、既知の脆弱性は無い状態にするというスタンスで開発をしています。しかし、自社で管理されているサーバーにインストールしてお使いいただいている場合は、アップデートをしていただかない限り、脆弱性は残ったままとなってしまいます。安全にウェブサイトを管理するために、アップデートは必ず行いましょう。

もちろんこれはCMSだけでなく、Webサーバーや他のアプリケーションについても必要となってくるので、システム管理者の負荷を軽減したい、または、システム管理者が不在という場合は、「Movable Type クラウド版」や「MovableType.net」などのような、マネージド・サービスやウェブサービスが安心です。

猪股さん、お忙しい中、ご対応くださり、本当にありがとうございました。大変勉強になりました。

セキュリティ対策ガイドを公開しています

インターネット上で利用されるソフトウェアは、必然的にセキュリティ問題と無縁ではいられません。そのため、シックス・アパートではセキュリティ対策ガイドを公開しています。

Movable Type 以外でも役立つ内容もありますので、ぜひ参考にしていただければ幸いです。

冒頭にも書きましたが、セキュリティ対策を怠ると、自分たちが被害を被るだけでなく、ウィルスや不正プログラムを配布する加害者になってしまう可能性があります。きっちりと対策を施して、安心・安全に Webマーケティングを行っていきたいですね。

Six Apart をフォローしませんか?